sábado, 2 de julio de 2011

Configuración de VPN en router punto a punto

En esta entrada les mostrare la implementacion y configuración de VPN router punto a punto, este nos permite confiabilidad y seguridad en nuestra informacion

Configuracion de VPN Router Punto a Punto

jueves, 30 de junio de 2011

Configuracion del Firewall y Proxy en PFSENSE

En esta entrada les mostrare un poco sobre la configuracion del firewall y el proxy en la distribucion personalizada de FreeBSD, este se caracteriza por ser codigo abierto.

PFSENSE puede instalarse en cualquier ordenador o servidor que cuente con un mínimo de dos tarjetas de red, el proceso de instalación es similar a FreeBSD.

Ins Talc Ion y Configuracion Del Firewall y Proxy en Pfsense

PFSENSE puede instalarse en cualquier ordenador o servidor que cuente con un mínimo de dos tarjetas de red, el proceso de instalación es similar a FreeBSD.

Ins Talc Ion y Configuracion Del Firewall y Proxy en Pfsense

miércoles, 15 de junio de 2011

En esta entrada les mostrare como podemos implementar la herramienta de escaneo NSAUDITOR en el sistema operativo Windows xp que nos permite auditar y supervisar los ordenadores remotos de la red para posibles vulnerabilidades.

Manual Escaneo Servidor Firewall

domingo, 5 de junio de 2011

Instalación y Configuración SSLV3 En Windows Server 2008

En esta entrada les mostrare como podemos configurar sslv3 en el sistema operativo Windows server 2008 para que podamos tener una comunicación segura y nuestra información no sea divulgada.

Instalacion y Configuracion de Sslv3 Windows

Instalacion y Configuracion de Sslv3 Windows

jueves, 2 de junio de 2011

Instalación y Configuración SSLV3 En Centos

En esta entrada les mostrare un poco sobre como podemos implementar SSLV3 en el sistema operativo Centos ya que nos proporciona la seguridad de nuestros datos en Internet tanto para el servidor como para el cliente.

Instalacion y Configuracion Sslv3

Instalacion y Configuracion Sslv3

miércoles, 1 de junio de 2011

Instalacion y Configuracion de CRYPTOOL

En esta pequeña entrada les mostrare un poco sobre la instalacion y configuracion de la herramienta CRYPTOOL, "este es un software que ilustra conceptos criptográficos. Es el programa de aprendizaje electrónico de uso más extendido en el mundo en el área de la criptología."

Este es de gran ayuda ya que tiene las herramientas necesarios sobre ciptografia y sobre todo es facil de manejar.

Instalacaion y Admin is Trac Ion de Cryptool

Este es de gran ayuda ya que tiene las herramientas necesarios sobre ciptografia y sobre todo es facil de manejar.

Instalacaion y Admin is Trac Ion de Cryptool

miércoles, 18 de mayo de 2011

exploit Microsoft RPC DCOM interface Overflow

En esta entrada les mostrare que tan vulnerable puede estar nuestro equipo, les mostrare a continuación como me extraje una shell remota.

Exploit Cp1 Shell

Exploit Cp1 Shell

Exploit winmap version 5.12

En esta entada les mostrare un poco sobre la vulnerabilidad en winmap, este es un reproductor de música el mas utilizado en Internet, a continuación les mostrare como podemos solucionar esta vulnerabilidad.

Exploit Cp3 Winmap

Exploit Cp3 Winmap

miércoles, 30 de marzo de 2011

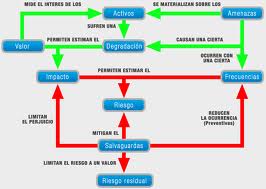

En esta entrada les mostrare un poco sobre un análisis de riesgo, lo primero que debemos hacer es evaluar los activos de la empresa o de la entidad como tal para poder hacer el análisis y encontrar en cada uno de ellos los riesgos que puede tener.

La función de la evaluación es sacar cada uno de los riesgos para poder fomentar bien la solución de cada uno y permitir operaciones apartir de los cuales medir y evaluar.

Siempre debemos de hacer un listado de los activos y sacar el riesgo mas alto hasta el bajo para mirar todas las posibilidades de amenazar que tenemos frente a éstos.

Esta metodología del análisis de riesgo la debemos considerar el punto central de la definición de fuente de seguridad.

Análisis de Vulnerabilidades de Riesgos

En el siguiente documento les explicara claramente como podemos hacer un analisis de vulnarabilidades y entregar el informe final de este, en un análisis de las vulnerabilidades de los dispositivos de una empresa en si debemos de diseñar una metodología de análisis con el fin de identificar los riesgos.

Ensayo

lunes, 7 de marzo de 2011

En esta entrada veremos unas de las metodologías de riesgo que encontramos en empresas, edificios, etc. Tiene como objetivo identificar requisitos de la seguridad de la información y establece planes de acción con la mejor relación. Pueden causar daños físicos, lógicos o por medios naturales 3 de estas son:

A. Magerit: Lleva a una constante investigación para el cumplimiento básico y requisitos mínimos en los soportes de la seguridad informática. Este propone realizar análisis de riegos que evalúa el impacto de una violación de seguridad que tiene la organización, identifican la amenaza ya existente que acechan al sistema de información y determina la vulnerabilidad del sistema de prevención de dichas amenazas.

B. Métrica 3: analiza los sistemas de información para varias tecnologías que aseguran que un proyecto cumpla sus objetivos exitosamente, En costo y plazo.

ofrece un instrumento será útil para la sistematización que dan soporte a las actividades y al ciclo de vida del software.

C. Octave: Es una de las metodologías mas usadas en conjuntos de herramientas, técnicas y métodos para el buen desarrollo de análisis basados en la planeación estratégica de la organización.

Este es la seguridad de cada una de la información en riegos estratégicos.

Un análisis de riesgo estudia, evalúa, mide y previene causas de las amenazas de posibles accidentes que pueden afectar las personas, los bienes, etc.

Gracias a estos métodos podemos clasificar cada uno de las amenazas que toman el poder de nuestros datos, de manera que se pueda identificar cada uno de los riesgos que nuestra información contiene.

viernes, 18 de febrero de 2011

PROTEJAMOS NUESTRAS CONTRASEÑAS

En esta entrada voy a tratar un tema de como tener una contraseña segura y como es una contraseña vulnerable, debemos tener en cuenta la implementacion de estas para proteger nuestra informacion de un tercero.

jueves, 10 de febrero de 2011

WIKILEAKS

Esta entrada esta basada en una noticia que es impactante en este momento ya que en Wikileaks se ven informaciones que no eran públicas hasta que Julián Assange las público en este sitio web, y por medio de estas publicaciones se ha desatado un contra ataque hacia esta página.

Julián assange fue un hacker en su adolescencia y perteneció a un grupo de estos llamado Subversivos Internacionales, fue acusado por 24 cargos por delitos informáticos por que se metía a computadores vía modem para detectar errores de seguridad y así hackear mas rápido la información de las organizaciones y universidades Australianas.

Es una organización sin animo de lucro creada por Julián Assange en el 2006, esta se basa en publicar documentos importantes y confidenciales acerca de los diferentes gobiernos de los países, regiones y empresas por medio de un sitio web.

Wikileaks no es un sitio wiki habitual solo que los usuarios no pueden modificar los datos que están expuestos allí.

Su principal escándalo fue producido durante la guerra de Afganistán e Irak y debido a este problema el gobierno norteamericano decide atacar a wikileaks para que su información no siguiera siendo divulgada por esta organización.

Assange se aseguro de no terminar sus días como una persona normal, creo el SEGURO DE VIDA que contiene un archivo llamado insurance.aes256 y pesa 1,39 GB que tiene una contraseña cifrada y solo serán reveladas en caso de que a Julián le llegara a suceder algo. No se sabe si lo que contiene dicho archivo no tienen importancia o si al contrario tiene información oscura acerca de algún gobierno o corporación.

Los anonymous entran en esta parte a defender a wikileaks haciendo contraataques y haciendo copias de toda la información que poseía esta organización por todo el mundo.

Los anonymos son un grupo de personas sin organización definida y no pertenece a ninguna sociedad en general y se unen a una protesta y a varias acciones bajo el nombre de anonymous.

Anonymous apoya awikileaks para que los contratados por el gobierno norteamericano para atacar a esta pagina no la destruyan. Lo hacen de manera que para que no se pierda la información importante de cada organización hacen copias y las reparten a todo el mundo de modo que estos datos no se pierdan.

martes, 1 de febrero de 2011

Suscribirse a:

Entradas (Atom)